Nmap، الذي يُعرف أيضًا بـ Network Mapper، هو أداة مفتوحة المصدر قوية تم تصميمها لاستكشاف الشبكات وإجراء تدقيقات أمنية. تم تصميمه في البداية لفحص الشبكات الكبيرة بسرعة، ولكنه يعمل بشكل جيد أيضًا مع الأجهزة الفردية. يستخدم Nmap حزم IP الخام بطرق مبتكرة لجمع المعلومات حول الأجهزة المتصلة بالشبكة، بما في ذلك الخدمات المتاحة، وأنظمة التشغيل، والإجراءات الأمنية مثل الجدران النارية أو مرشحات الحزم. يعد Nmap أداة لا غنى عنها لمسؤولي الأنظمة ومحترفي أمن الشبكات لأداء مهام مثل جرد الشبكات، ومراقبة الخدمات، وتقييم الثغرات الأمنية.

الميزات التفصيلية لـ Nmap:

اكتشاف الأجهزة:

- فحص Ping: يمكن لـ Nmap تحديد الأجهزة النشطة على الشبكة عن طريق إرسال طلبات ICMP، أو حزم TCP ACK، أو حزم فحص أخرى للحصول على استجابات.

- فحص ARP: على الشبكات المحلية، يمكن لـ Nmap إجراء فحوصات ARP لتحديد الأجهزة النشطة بسرعة، متجاوزًا الجدران النارية التي قد تحجب طلبات ICMP التقليدية.

فحص المنافذ:

- فحص اتصال TCP (-sT): يحاول هذا الفحص إكمال عملية الاتصال الثلاثي مع كل منفذ، مما يحدد المنافذ المفتوحة.

- فحص SYN (-sS): يسمى غالبًا "الفحص النصفي"، حيث يرسل فقط حزم SYN، مما يجعله أكثر تخفيًا من الفحص الكامل لاتصال TCP.

- فحص UDP (-sU): يرسل Nmap حزم UDP إلى كل منفذ لتحديد ما إذا كانت مفتوحة أو مغلقة أو مُرشحة.

- فحوصات FIN، Xmas، وNULL: تحاول هذه الفحوصات تجاوز الجدران النارية بإرسال إشارات حزم غير معتادة (مثل FIN، URG، وPSH في فحص Xmas) لاختبار حالة المنافذ.

- فحص ACK (-sA): يستخدم لتحديد ما إذا كان الجدار الناري يعمل بحالة عن طريق إرسال حزم ACK وتحليل الاستجابات.

- فحص النافذة (-sW): نوع من فحص ACK يتحقق من حجم نافذة TCP لاستخلاص حالة المنفذ.

- فحص Maimon: مشابه لفحوصات FIN، Xmas، وNULL لكنه يستخدم تركيبة من إشارات FIN/ACK.

اكتشاف إصدار الخدمة:

- بصمة الخدمة: يمكن لـ Nmap الاتصال بالمنافذ المفتوحة ومحاولة تحديد التطبيق والإصدار الذي يعمل عليها، مما يسمح بتحليل أكثر تفصيلًا للثغرات الأمنية.

- استخراج Banner : من خلال تحليل Banner التي ترسلها الخدمات، يمكن لـ Nmap توفير تفاصيل إضافية حول البرمجيات التي تعمل على الهدف.

اكتشاف نظام التشغيل:

- بصمة حزمة TCP/IP: يمكن لـ Nmap تحديد نظام التشغيل للجهاز من خلال تحليل الفروق الدقيقة في الاستجابات لمجساتها، مما يوفر معلومات حول وضعية أمان الهدف.

رسم خرائط الشبكة:

- Traceroute (-tr): يمكن لـ Nmap تتبع المسار الذي تسلكه الحزم للوصول إلى الهدف، مما يساعد في رسم خريطة هيكل الشبكة وتحديد الأجهزة الوسيطة مثل الموجهات والجدران النارية.

- جرد الشبكة: يمكن للمسؤولين استخدام Nmap لإنشاء خرائط مفصلة لشبكاتهم، وتحديد الأجهزة والخدمات في بيئات كبيرة.

تدقيق الأمان:

- فحص الثغرات الأمنية: على الرغم من أن Nmap ليس ماسحًا للثغرات الأمنية بشكل كامل، إلا أنه يمكن استخدامه لتحديد الثغرات الشائعة عن طريق اكتشاف الخدمات القديمة أو السيئة التكوين.

- التحايل على الجدران النارية وانتحال الهوية: يوفر Nmap العديد من الخيارات للهروب من الاكتشاف وتجاوز الجدران النارية، بما في ذلك تقسيم حزم IP، الفحوصات المزيفة، وانتحال عناوين المصدر.

- خيارات التوقيت والأداء: يسمح Nmap للمستخدمين بتعديل سرعة وعدوانية الفحوصات، مما يوازن بين الشمولية والتخفي وتأثير الفحص على الشبكة.

التفاعل القابل للبرمجة:

- Nmap Scripting Engine (NSE): ميزة قوية تتيح للمستخدمين كتابة نصوص مخصصة لأتمتة المهام، بدءًا من اكتشاف الثغرات المتقدمة إلى جمع بيانات جرد الشبكة. تتوفر مئات النصوص الجاهزة للاستخدام لمهام شائعة.

- لغة البرمجة Lua: النصوص البرمجية لـ NSE مكتوبة بلغة Lua، وهي لغة برمجة خفيفة الوزن وسهلة التعلم ومتعددة الاستخدامات.

أنماط الخروج:

- الخروج التفاعلي: يعرض Nmap النتائج في الوقت الحقيقي على وحدة التحكم، مما يسمح للمستخدمين بمتابعة تقدم الفحوصات.

- أنماط الخروج القابلة للقراءة الآلية: يدعم Nmap الخروج في صيغ مثل XML، صيغة Nmap الأصلية، وصيغة "grepable"، مما يسهل التكامل مع أدوات أخرى ونصوص الأتمتة.

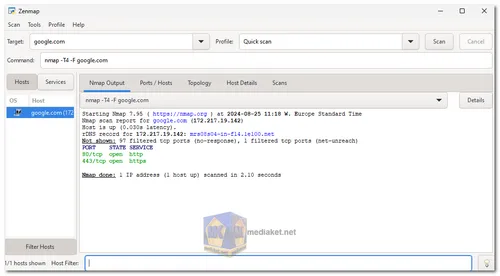

- تحليل البيانات بعد الفحص: يمكن استخدام أدوات مثل Zenmap (واجهة المستخدم الرسومية لـ Nmap) لتصور وتحليل نتائج Nmap، مما يسهل تحديد الأنماط والشذوذ.

ميزات متقدمة:

- فحص بروتوكولات IP (-sO): يمكن لـ Nmap سرد البروتوكولات IP المدعومة من قبل الهدف، مثل TCP، UDP، ICMP، وغيرها.

- فحص IPv6: يدعم Nmap بروتوكول IPv6 بشكل كامل، مما يتيح اكتشاف وفحص الأجهزة التي تستخدم بروتوكول الإنترنت الأحدث.

- اكتشاف عنوان MAC: يمكن لـ Nmap تحديد عناوين MAC للأجهزة على الشبكة، مما يمكن استخدامه لاستنتاج الشركات المصنعة للأجهزة وأحيانًا أنواع الأجهزة.

جمع المعلومات الإضافية:

- تحليل عكسي لـ DNS: يمكن لـ Nmap تحويل عناوين IP إلى أسماء نطاقات، مما يوفر سياقًا إضافيًا حول كل هدف.

- تحديد نوع الجهاز: من خلال تحليل الاستجابات، يمكن لـ Nmap تخمين نوع الجهاز (مثل موجه، طابعة، حاسوب مكتبي) الذي يقوم بفحصه.

- الخروج القابل للبحث (-oG): يسمح للمستخدمين بإنشاء نتائج بتنسيق مناسب للمعالجة اللاحقة باستخدام أدوات مثل grep.

حالات الاستخدام:

- جرد الشبكة: يساعد Nmap المسؤولين في إنشاء جرد شامل للأجهزة والخدمات في الشبكة، مما يسهل الإدارة والتخطيط بشكل أفضل.

- تقييم الثغرات الأمنية: يستخدم محترفو الأمن Nmap لتحديد الثغرات المحتملة في أمان الشبكة، مثل المنافذ المفتوحة والبرمجيات القديمة.

- اختبار الجدران النارية: يمكن لـ Nmap اختبار فعالية الجدران النارية وأنظمة اكتشاف التسلل عن طريق محاكاة مختلف هجمات الفحص واختبار قواعد الجدار الناري.

- مراقبة الخدمات: يمكن استخدام الفحوصات المستمرة أو الدورية لـ Nmap لمراقبة توافر الخدمات الحيوية، مع تنبيه المسؤولين إلى المشكلات المحتملة.

لقد أصبحت Nmap أداة لا غنى عنها في ترسانة محترفي الشبكات والأمن في جميع أنحاء العالم بفضل قدرتها على توفير معلومات دقيقة حول بنية وأمان الشبكات، مما يجعلها أداة أساسية للإدارة الاستباقية للأمن.

Nmap - سجل التغيير.